Android la navaja suiza de la seguridad informática

Hola, una breve presentación de quien soy, Alan Balderas un estudiante de redes y entusiasta de la seguridad informática (N00b & Hackxord) sin tanto rollo vamos con esta investigación.

Antes que nada como es que surgió esto bueno jugando un poquitín el videojuego “Watch Dogs” en pocas palabras el protagonista hackea a medio mundo con su simple smartphone, la duda aquí es ¿Se podrá hacer lo mismo en la vida real?.

La respuesta es SÍ! por supuesto pero no es exagerado ni tan rápido como en el juego. En el mundo de la seguridad informática trabajar desde estos dispositivos tiene un plus agregado y es el de poder pasar desapercibido en situaciones donde sea necesario aparte comodidad y mayor movilidad.

Aquí tenemos dos alternativas para empezar armar nuestra maquinita de hacking, comprar un dispositivo android de gama alta lo cual significa que dolerá un poco en la billetera o con un dispositivo de media gama a un costo más accesible. Analizaremos las dos alternativas, pero me enfocaré más en la del dispositivo de media gama. NOTA: Requerimientos sin ser ROOT. tener un recovery personalizado (TWRP).

Alternativa para el ricachon ;).

Bueno dirán y ¿Por qué hay que comprar un dispositivo de gama alta? los que son profesionales de seguridad y entusiastas alguna ves han escuchado del famoso Kali Linux, los creadores decidieron hacer una versión de Kali para android llamado “Net Hunter” también existe otra ROM llamada “Pwn Phone”. Estos sistemas operativos o ROMS personalizados están desarrolladas para determinados dispositivos (Nexus 4,5,7,10, y OnePlus One) y algunos proyectos no oficiales que la adaptaron para otros dispositivos, en pocas palabras el desarrollo del firmware esta enfocado sobre estos.

Mencionare algunas herramientas que podrás instalar desde los repositorios oficiales de los chicos de Offensive Security y lo mejor mis hackxords es que se pueden jugar desde una terminal 😀 aunque algunas si vienen gráficas que tampoco no esta nada mal 😉 Tomar en cuenta que para realizar pentesting wireless es necesario conectar una tarjeta de red externa vía cable OTG, no se puede utilizar la tarjeta de red interna del dispositivo. Nota: En algunos dispositivos nos les da el suficiente voltaje a las tarjetas y no llegan a encender para esto cortaremos un cable usb y el OTG, OJO el cable tiene 4 cables 2 para energía y dos para data, hay que cortar los de energía y conectarlo a los otros dos de energía del usb que cortamos y ese usb va conectado a una batería externa de celular de esas chicas que venden en el mercado. Algunos de las tarjetas de red USB externos soportados son:

- TL-WN722N (Based on Atheros AR9271, using the ath9k driver)

- SWX-SR71 (Based on Atheros AR9170, using the carl9170 driver)

- SMCWUSB-N2 (Based on Atheros AR9170, using the carl9170 driver)

- AWUS036H (Based on Realtek RTL8187, using the rtl8187 driver)

Algunas herramientas:

Hay algunas herramientas (Metasploit, Wifite, Sqlmap, Bettercap, etc.) que se pueden usar desde la terminal, también hay algunas herramientas que son gráficas las cuales veremos en la segunda alternativa.

Segunda alternativa.

Bueno aquí también hay que dedicarle algo de tiempo las herramientas que mencionaré también pueden instalar sin ningún problema en Net Hunter, que es lo bonito de esto bueno pues que no necesitamos una ROM personalizada aun que lo recomiendo altamente si hay alguna con la última actualización de android para su dispositivo no dude en instalarla por qué viene con el último parche de seguridad y aquí tocaremos un poco sobre hardening en android, mucho ataque pero nada de defensa.

Mencionaré algunas tools y una breve explicación de como funcionan algo rápido y sencillo de comprender.

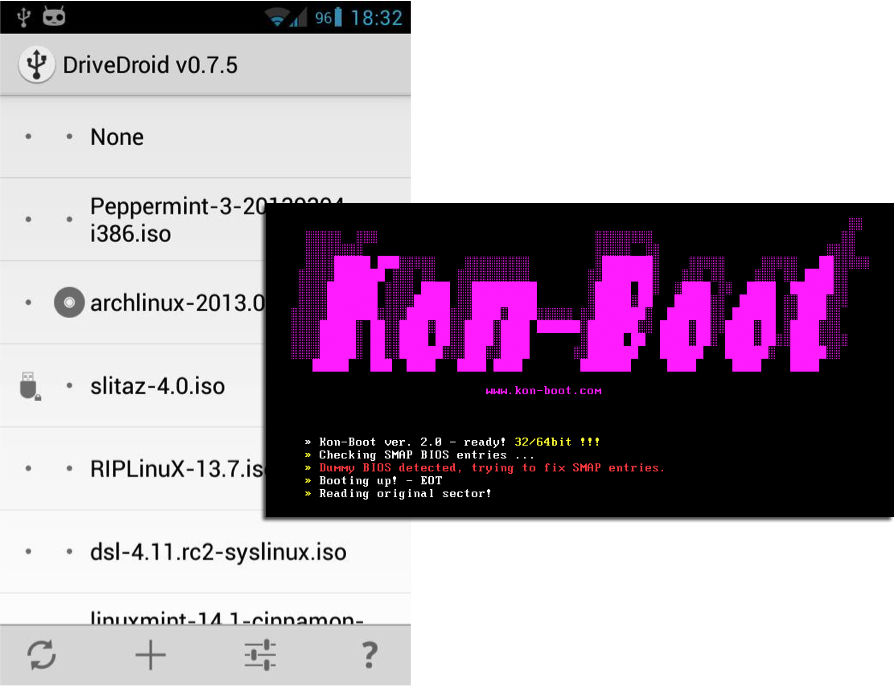

El uso de estas dos herramientas juntas, puede ayudarte en algún pentest, resulta que te puedes saltar el login de Windows, y algunas sistemas operativos, incluso Mac OS por supuesto, así cómo Windows 10 (probado 11 de Julio 2017 by gear capitan), Kon-Boot su funcionamiento esta basado en el cambio del contenido del kernel durante el arranque del sistema y ocupa solamente 110 KB.

Intercepter-ng es una herramienta con diferentes modulo, para capturar lo que ocurre en la red local con un ARP Poisoning, en uno de sus módulos podemos llevar acabo ataques como SSLStrip para atacar conexiones HTTPS claro todo esto se podrá si el certificado SLL/TLS no esta bien implementado y se podría burlar.

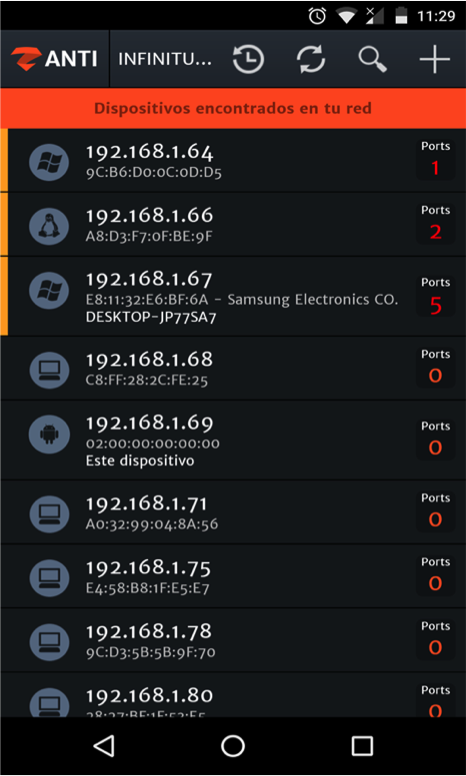

Zanti esta dedicada especialmente a pentesting wireless al igual que la anterior, lleva acabo sus escaneo de dispositivos, por lo tanto podemos obtener información acerca de los servicios, sistemas operativos y vulnerabilidades derivadas sobre estos. Como lo lleva acabo por medio de comprobación de huellas TCP/IP, (Scans Null,FIN, XMAS, SYN, etc.) un comentario estoy planeando hacer una herramienta que pueda engañar a NMAP cambiando la pila TCP/IP para decirle hola soy un Windows cuando realmente soy un Linux quien guste colaborar adelante al puro estilo Fingerprint Fucker, sigamos otro modulo que tiene es MITM y la capacidad, incluso si el sistema linux o mac os x victima vulnerable a vectores de ataques cómo “shellshock”.

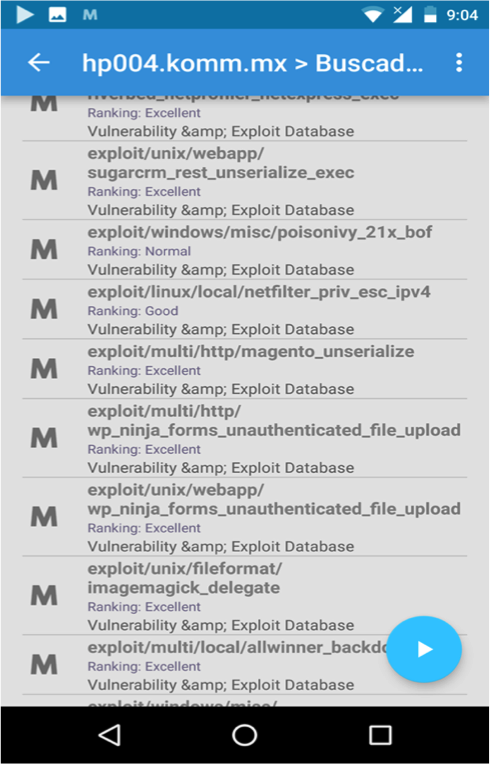

Es muy parecida a la aplicación anterior pero se me hace mas completa esta aplicación llamada cSPLOIT que puedes lograr con esta hermosura, Enumerar local host, Encontrar vulnerabilidades, encontrar exploits para estas vulnerab ilidades, utilizar estos exploits para obtener acceso (Todo esto gracias a que incorpora Ruby y sus hermosas gemas con esto hace un coworking con Metasploit ), cracking wireless, redirigir el trafico de red, MITM, creación y envió de paquetes TCP o UDP.

NOTA: Si desean hacer alguna tool o probar en python, perl, jruby o javascript se puede con una aplicacion SL4A (Scripting Layer for Android) nos permite editar y ejecutar scripts e interpretes interactivos directamente en nuestro dispositivo imaginense instalar Python con la libreria Scapy >:D.

Links:

- https://github.com/damonkohler/sl4a

- https://play.google.com/store/apps/details?id=org.androidideas.scriptlauncher&hl=es_419

- https://github.com/kuri65536/sl4a

Bueno estas solo son algunas de aplicaciones nativas para android ahora si queremos ampliar nuestras armas, gracias al hermoso nucleo o kernel de Linux implementado por los desarrolladores de android, muchas gracias Linus Torvalds <3.

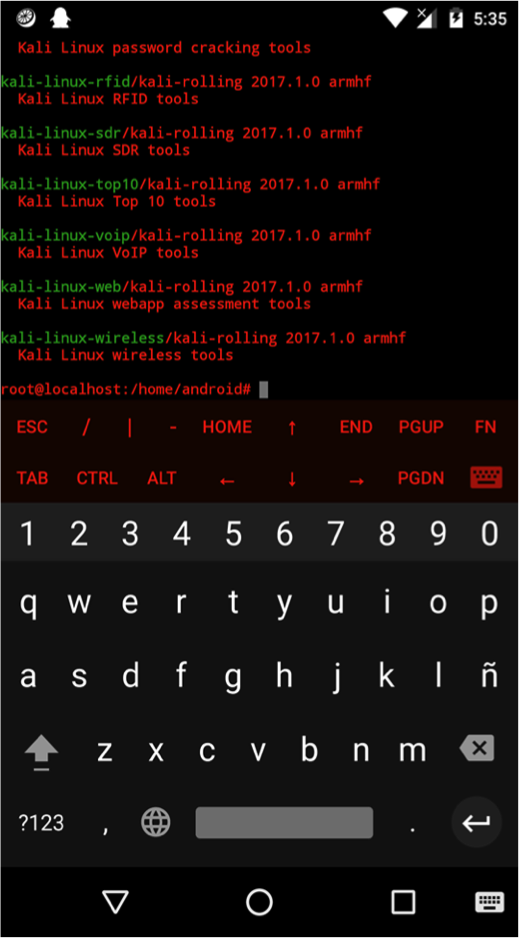

Tenemos dos alternativas por medio de chroot o proot nos enfocaremos en chroot aunque creo ya se puede implementar LXC an android que es mas robusto pero bueno sera tema para otro dia, bueno se preguntaran para que estas vainas bueno pues vamos a instalar kali linux.armhf en nuestro android.

En sistemas UNIX chroot nos permite ejecutar un proceso y todos sus hijos en un directorio raíz simulado, se le conoce como carcel o enjaulador ya que este no permite que se salga de ahí, como un contenedor del famoso docker.

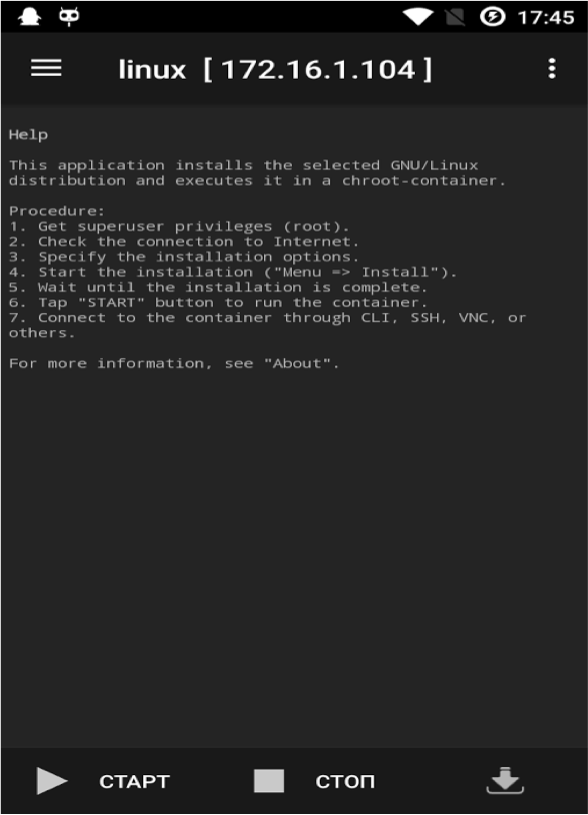

Para que funcione es optimo que el directorio destino sea el directorio raíz del sistema con los mínimos elementos para funcionar, hablando un poco en seguridad es bueno ya que ese proceso no puede tomar ningún recurso de fuera de esa cajita lo cual si estamos ejecutando kali y algo sale mal y daña nuestro sistema solo dañara lo que esta dentro de la cajita o contenedor sin dañar nuestro sistema principal android, en la imagen de arriba se explica como se lleva acabo.

Aquí podemos hacerlo de dos formas hacerlo desde la terminal paso a paso para montar el bicho este de chroot o por medio de una aplicación gráfica que ya contiene los scripts para hacerlo aunque la primera no esta mal para aprender un poquitin pero nos vamos por lo gráfico esta app Linux Deploy nos facilita el proceso de instalación incluso te baja la imagen de kali oficial:

En la configuración que te muestra linux deploy podemos habilitar un servidor SSH o un servidor VNC en kali para conectarnos lo cual recomiendo por medio de SSH el user y pass también te los proporciona linux deploy y también los puedes cambiar, para conectarnos por medio del protocolo SSH con la aplicación “JuiceSSH” (localhost:22) y así tendremos nuestro control de nuestro sistema.

HARDENING ANDROID.

Esta es mi parte favorita 😀 no todo es atacar también hay que saber defenderse.

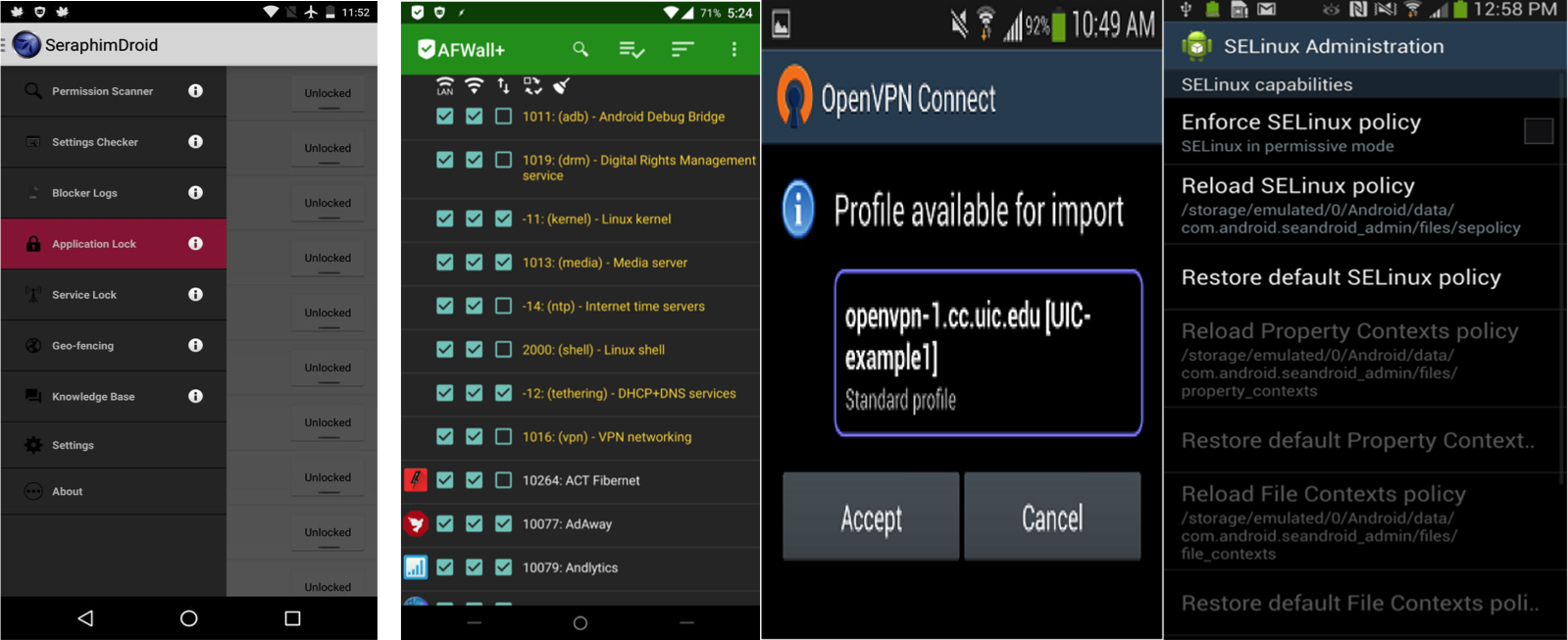

Owasp Seraphimdroid es una aplicación de protección de privacidad y seguridad para dispositivos Android. Permite a los usuarios proteger sus dispositivos contra software malicioso (virus, gusanos, troyanos rasomware,etc.) SMS phishing, mensajes MMS, ejecución de códigos USSD peligrosos, robo y perdida. Puedes controlar el uso de tus aplicaciones y servicios a través de varios tipos de bloqueos. Change My Mac – Spoof wifi MAC bueno esta aplicación habla por si sola con su nombre.

AFwall es un firewall para android, es un avanzado editor del famoso iptables de linux más o menos como gufw pero más chulo, y bueno nos permitirá gestionar y filtrar el tráfico entrante y saliente.

SELinux proporciona un sistema flexible de control de acceso obligatorio (Mandatory Access Control, MAC) trabaja a nivel kernel. Al ejecutarlo se protege el sistema de aplicaciones maliciosas o dañadas que pueden perjudicar, SELinux define el acceso y los derechos de transición de cada usuario, aplicación, proceso y archivo del sistema en pocas palabras este bicho vigila todos los comportamientos de sujetos y objetos mediante una politica funciona con reglas y trae unos perfiles predeterminados, lo que inquieta es que uno de los desarrolladores es la NSA pero descuiden es open source si tuviera un bicho ya lo hubieran reportado pero bueno podemos optar por AppArmor que igual es un MAC entre otros.

OpenVPN que es para gestionar y establecer conexión punto a punto, todo el tráfico ira cifrado a través de un túnel lo cual si estamos en una red abierta y permite VPN no podrán espiar nuestro tráfico gracias al SSL/TLS ahora nos permite dos tipos TUN y TAP. TUN: emula un dispositivo punto a punto, utilizado para crear tuneles virtuales con el protocolo IP podemos escoger entre TCP o UDP y bueno TAP: Simula una interfaz de red Ethernet, conocido como modo bridge el funcionamiento en más útil para enlazar usuarios remotos como comentario podemos incluir TLS/AUTH una firma HMAC para la verificación de la integridad para más info: https://community.openvpn.net/openvpn/wiki/Hardening

Ahora si por ultimo se recomienda cifrar el contenido de tu dispositivo para evitar el robo de identidad esta opcion viene en android, les dejo aqui un link para seguir con el hardening https://security.utexas.edu/handheld-hardening-checklists/android

Articulo escrito por:

Alan Balderas (M3T4LH34D)

TPX-V1K1NGSEC

Si tienen alguna duda o me equivoque en algo o quieren contactar conmigo déjenlo en los comentarios gracias 😉

+ + +

Edición y Correcciones por:

Eliud – Gear Capitan

Rafael Bucio.

++++

Escrito Por:

Alan Balderas. – Pentester @ tpx.

[TPX-V1K1NGSEC ]

M3T4LH34D