#GobHacked: Panorama general de sitios gubernamentales hackeados en Mexico.

“Crónica de una constante brecha de seguridad”

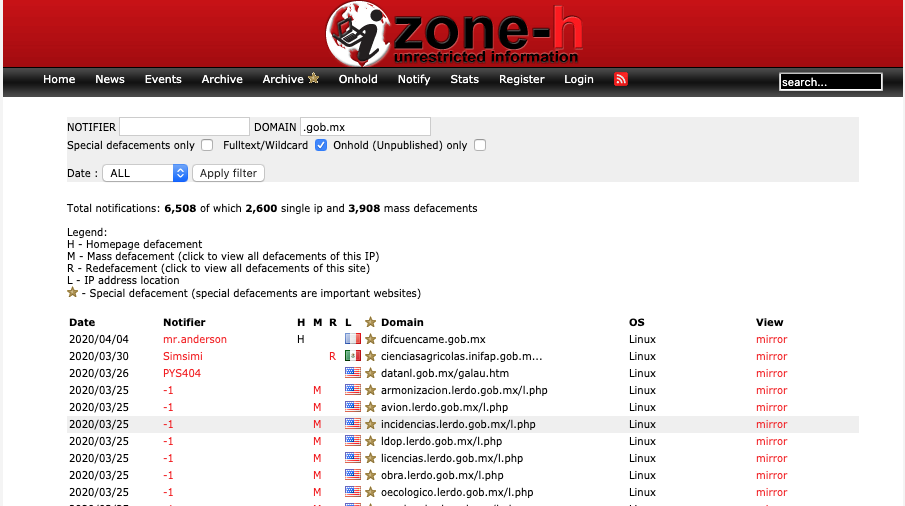

Durante la investigación y el análisis en los sitios de las instituciones gubernamentales se han encontrado más de 10,000 “dominios/subdominios” que han sido indexados por google, así como más de 6,000 defaces archivados en zone-h desde el año 2016.

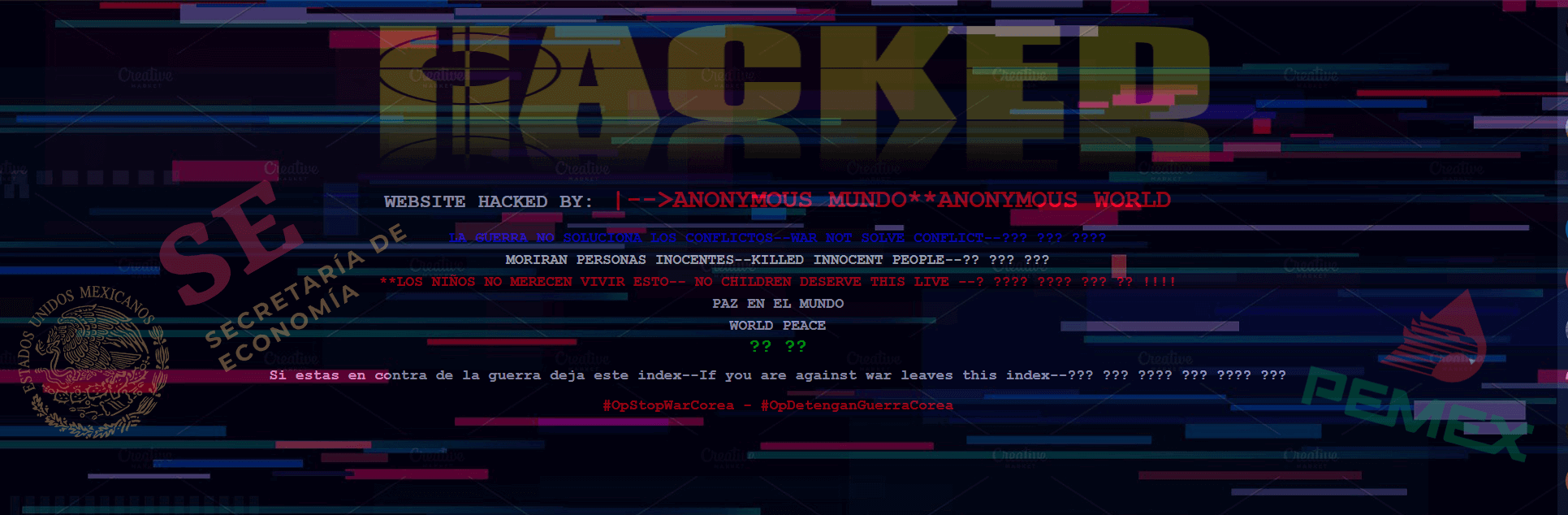

Los ataques públicos son llevados acabo por “defacers“, estos se encargan de dejar un mensaje o firma en la pagina la cual atacan, por lo general son mensajes de activismo o firmas con el “nick” del atacante.

— talvez te interese: #g0bHacked Puebla.gob.mx Articulo escrito en el año 2017 —

Muchos de estos ataques no son necesariamente con fines malignos, a los “Defacers” les gusta darse a notar, como los activistas “anonymous” para dejar un mensaje o una huella y ser reconocidos por la comunidad.

Lo preocupante es que, existen diferentes tipos de atacantes los cuales aprovechan este tipo de sitios vulnerables. Existen atacantes que usan sitios gubernamentales para lucrar de diferentes formas, desde el uso de la IP del servidor de gobierno para envio de emails, botnets, así como lo más común durante el año 2018 la minería (criptomonedas), hasta esparcir malware o ransomware.

Sitios Indexados (archivados)

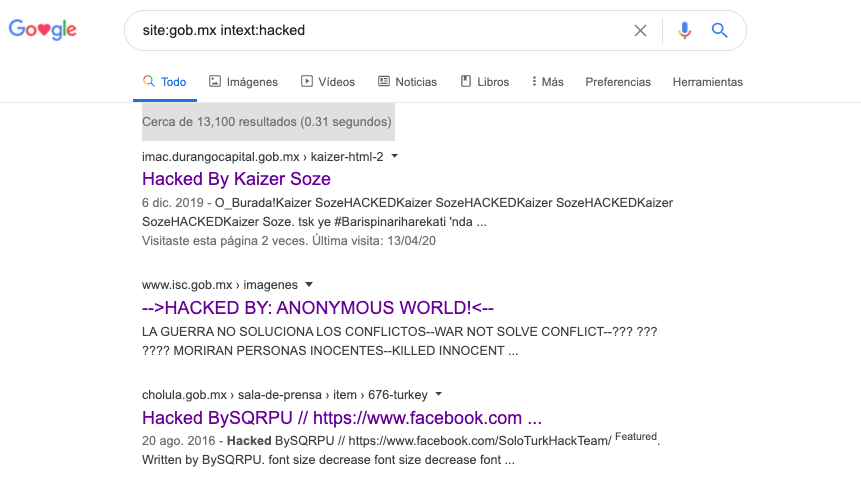

La búsqueda de estos sitios no es complicada y es una búsqueda publica, no se realizo mediante una herramienta que comprometa la integridad de los sitios mencionados.

Google es un motor de búsqueda impresionante, el cual indexa la mayoría de los sitios públicos y una vez indexado en google esta puede ser consultada :

La búsqueda se realiza de esta forma: site:gob.mx intext:hacked

Zone-H, es un sitio donde los “defacers” tienen un perfil y van archivando los sitios que han hackeado, así mismo este sitio permite una búsqueda de los sitios hackeados:

Puedes consultar la búsqueda en el siguiente enlace: zone-h.org/a..

Sitios hackeados durante el año 2020.

La lista de sitios gubernamentales (México) que se notificaron de la fecha 01 de enero al 14 de abril del presente año en Zone-H es alarmante y deja un claro panorama de la situación de la ciberseguridad.

Fecha |

Defacer |

Dominio |

Evidencia |

| 2020/04/04 | mr.anderson | difcuencame.gob.mx | Ver |

| 2020/03/30 | Simsimi | cienciasagricolas.inifap.gob.m… | Ver |

| 2020/03/26 | PYS404 | datanl.gob.mx/galau.htm | Ver |

| 2020/03/25 | -1 | armonizacion.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | avion.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | incidencias.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | ldop.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | licencias.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | obra.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | oecologico.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | pruebas.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | pruebax.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | saf.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | siop.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | transparencia.lerdo.gob.mx/l.php | Ver |

| 2020/03/25 | -1 | turismo.lerdo.gob.mx/l.php | Ver |

| 2020/03/13 | ErrOr SquaD | ccytet.gob.mx/BD.txt | Ver |

| 2020/03/05 | IndoXploit | aquixtlapuebla.gob.mx | Ver |

| 2020/03/03 | MR.Donut’s | www.buenavista.gob.mx/ohayou.php | Ver |

| 2020/02/29 | Royal Battler BD | cansahcab.gob.mx/Fighter.html | Ver |

| 2020/02/06 | AnsBix8 | hospitalcivil.gob.mx/xc.htm | Ver |

| 2020/02/06 | AnsBix8 | www.comudeleon.gob.mx/2k.htm | Ver |

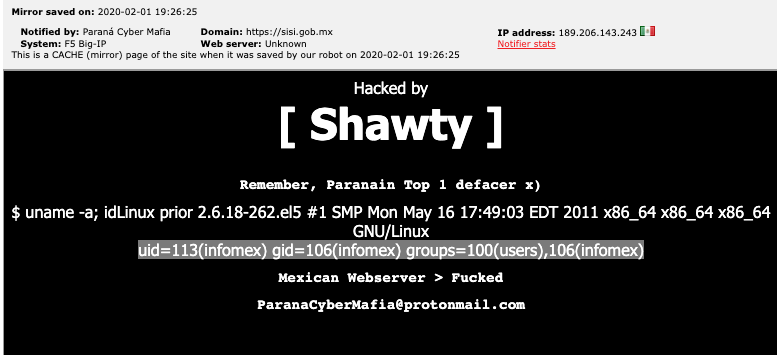

| 2020/02/01 | Paraná Cyber Mafia | sisi.gob.mx | Ver |

| 2020/02/01 | Paraná Cyber Mafia | infomex.gob.mx | Ver |

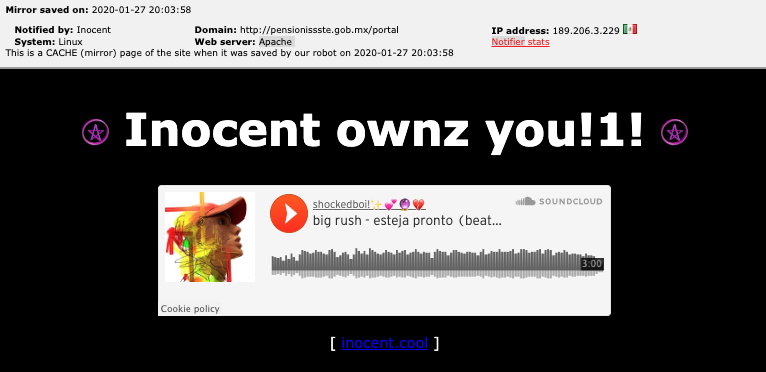

| 2020/01/28 | Inocent | pensionissste.gob.mx/portal | Ver |

| 2020/01/23 | Xpordi | seguropopularpuebla.gob.mx//im… | Ver |

| 2020/01/10 | -1 | lerdo.gob.mx/l.php | Ver |

| 2020/01/03 | 0x1998 | www.rioblanco.gob.mx/krd.html | Ver |

Algunos de los sitios durante la búsqueda en zone-h dan a resaltar sitios “importantes de color rojo” cómo :

- PensiónISSSTE (El Fondo Nacional de Pensiones de los Trabajadores al Servicio del Estado (PENSIONISSSTE),)

- Infomex (Plataforma Nacional de Transparencia Gobierno Federal)

- SISI (Plataforma Nacional de Transparencia Gobierno Federal)

Estos sitios fueron vulnerados y el atacante pudo realizar la modificación de la pagina principal (index), esto es muy común cuando el atacante tiene control del servidor o malas configuraciones de seguridad,

El deface del INFOMEX/SISI ambos apuntan a ser el mismo servidor, el “atacante” deja un mensaje donde muestra los usuarios del servidor, y la versión del kernel así como la arquitectura, estos comandos son ejecutados desde una “terminal” por lo que quiere decir que el atacante pudo haber tenido control total de este servidor:

Este atacante deja el correo para su contacto, al parecer es un email del “grupo de defacers”.

+++

El deface del PENSIONISSSTE, podemos observar que este fue notificado cómo hackeado dos veces uno en el año 2018, y otra al inicio del año 2020, en ambos eventos el atacante logro modificar el index principal del porta:

Fecha |

Defacer |

Dominio |

OS |

Evidencia |

| 2020/01/28 | Inocent | pensionissste.gob.mx/portal | Linux | Ver |

| 2018/11/01 | Pr0w4r | www.pensionissste.gob.mx/porta… | Linux | Ver |

El defacement (desfiguramiento) más reciente, podemos observar el sitio web del atacante “Inocent.cool“, para su contacto:

Se realizo una búsqueda publica de la información de este servidor y se encontraron mas de 20 vulnerabilidades que pueden llegar a ser explotadas. ( Las vulnerabilidades están implícitas en función del software y la versión que dan públicamente, no se hizo uso de algún software de escaneo y es información publica)

Se ha enviado un email a los atacantes para preguntar si han hecho publica la metodología del “cómo hackearon” el portal, el cual uno de ellos demostró que tiene aún el acceso al servidor vendiendo por 100 USD la metodología de acceso, el cual no fue comprado (fecha del mail 10 Abril 2020).

El mismo atacante revelo otro de sus deface a finales del año 2018:

| appsiam.economia.gob.mx/siamweb/ | Linux | Evidencia |

Al parecer el atacante tiene objetivos gubernamentales no solo en México.

+++

Dominios de gobierno con deface activos.

Durante la búsqueda de sitios se han localizado sitios con “deface” activos, es decir aún siguen los mensajes del atacante y estos no se han borrado, esto se localizo gracias el indexado de google:

Esto da paso a los ciberdelincuentes para obtener acceso a los servidores, teniendo en cuenta que estos ya fueron vulnerados y existe una falla de seguridad que puede ser explotadas para algún fin ilegal.

¿Qué obtienen los ciberdelincuentes de esto ?

Dentro de este ecosistema de “atacantes” la recompensa suele ser muy variada, tienen diferentes perspectivas según el mensaje, pueden ser catalogados como hacktivistas o personas que buscan reconocimiento de la comunidad, así como llamar la atención de el gobierno dañando el contenido del sitio, en algunos casos los delincuentes cibernéticos buscan infectar el equipo y tener una ganancia, vender las bases de datos, convertirlo en un servidor esclavo y ponerlo a minar criptomonedas o uno de los ataques más populares esparcir ransomware para secuestrar el equipo y pedir una recompensa por la recuperación de los datos.

Los atacantes podrían subir algún tipo de archivos malicioso en de los cuales, los usuarios de finales, pueden descargar y comprometer su información, debido al ser una pagina de gobierno esta tiene una credibilidad y el usuario puede ser comprometido.

En la mayoría de los casos que hemos detectado, las instituciones eliminan el daño pero no parchan la vulnerabilidad, mientras no les afecte, esto sucede ya que en la mayoría de las instituciones no existe una cultura de ciber seguridad (o un area en especifico), nadie se preocupa por los datos y privacidad de estos, mientras esto siga a si existirán robos de identidad, ataques de ransomware como se ha estado dando a notar en los últimos años.

Durante la realización este articulo, no se hizo uso de software de escaneo o penetración, todos los resultados son públicos y se encuentran en buscadores como google, shodan.

Colaboración: Rafael Bucio ~ @Bucio