IoT: La herramienta de ataques distribuidos mas grande conocida.

En los últimos años se han aumentando potencialmente los dispositivos conectados a internet, el internet forma parte de nuestra forma de vida directa o indirectamente, si bien es una herramienta de comunicación, que nos facilita estar en contacto con nuestros familiares a través de redes sociales, mensajería, también se ha encargado de facilitar las cosas en nuestro hogar, cómo es el caso de los casas inteligentes que son controladas desde aplicaciones dentro de la misma red en algunos casos pueden ser controlados de forma remota, mediante una IP publica.

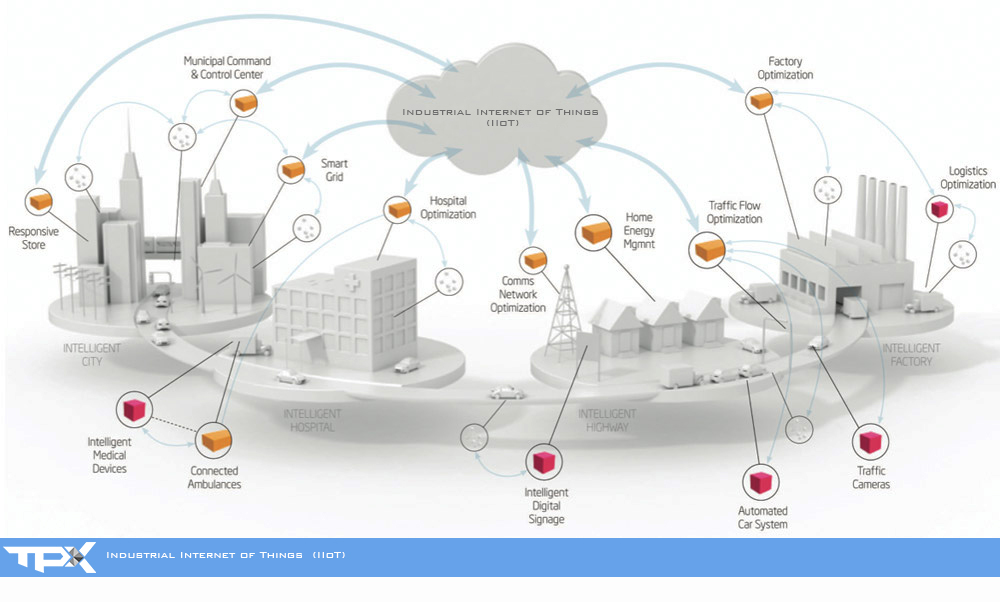

La búsqueda por automatizar nuestra vida ha hecho de “Internet” cómo el pilar de comunicación, pocas son las empresas que crean protocolos de comunicación seguras y reutilizan servicios/software con versiones vulnerables o sin soporte, esto también afecta al el internet de las cosas Industriales (IIot).

El mayor ataque DDOS de la historia

En el mundo de la seguridad informática existen diferentes tipos de ataques, existen variantes en muchos de estos (no podríamos mencionar todos), unos son “simples” y otros demasiado complejos.

El día viernes 21 de Octubre de 2016 se registró un ataque masivo (no fue el primero pero si el mas grande) hacia DyN Managed DNS, sin embargo, muchas personas pensarán que fue un ataque complejo difícil de reproducir, que pocos hackers del mundo podrían orquestar, lamentablemente la realidad es otra.

Nos gustaría poder decir que el ataque fue extremadamente complejo, que ocuparon técnicas desconocidas, un poco de magia negra y quizá hasta técnicas desconocidas. Pero no fue el caso, solamente fue un ataque desde una botnet. Existen muchas maneras de poder crear una botnet, por mencionar algunas:

- Enviando un email con algún archivo malicioso y que la víctima lo abra

- Explotando alguna vulnerabilidad en los sistemas operativos de las víctimas

- Infectando la computadora mediante una usb con algún virus

- Infectar alguna página web y esperar que los usuarios visiten la página, descarguen un archivo y lo ejecuten

- Aprovechándose de las vulnerabilidades de los navegadores

Todas las técnicas mencionadas anteriormente son solo algunas de las maneras de crear tu propia botnet. Sin embargo, el ataque no se llevó a cabo desde una botnet de computadoras infectadas, el ataque lo realizaron webcams, dvrs, impresoras, módems, etc.

¿Cómo pasó esto?

Durante años, muchas empresas fabricantes de dispositivos que se conectan a internet no se han toman en serio la seguridad, porque no genera utilidades ($), es decir, el echo de que algo sea seguro o no, no influye en la toma de decisiones para adquirir su producto en la mayoría de los casos, el valor agregado de que un dispositivo sea seguro o no está menospreciado.

Lamentablemente, la falta de RESPONSABILIDAD y de alguna ley internacional que penalice a los fabricantes de dispositivos electrónicos por no poner estándares de seguridad fue lo que permitió a los hackers realizar este ataque.

Muchos de los dispositivos electrónicos vienen de fábrica con una contraseña por default (o sin ella), en otros casos, las contraseñas se crean mediante algoritmos matemáticos para generar contraseñas para cada dispositivo (tampoco es completamente seguro). Aunque parezca difícil de creer, son pocas las personas que cambian las contraseñas por default de sus dispositivos o usan contraseñas predecibles, por ejemplo: admin/admin, admin/password, admin/123455, etc.

Uno de los bugs mas explotados en IoT es un bug de ssh que es muy conocido ya que tiene aproximadamente 9 años que se publicó al respecto, pero a los fabricantes no les interesa la seguridad, pues simplemente no le dieron importancia.

¿Cómo le hicieron para crear una botnet con millones de dispositivos de diferentes fabricantes?

Es mas sencillo de lo que se cree, no se necesitan conocimientos muy avanzados en computación para poder crear una botnet con IoT, solo se necesita un poco de ingenio. Lo que hicieron estas personas fue: investigar, explotar, automatizar y testear.

Investigar

Investigaron algunos tipos de dispositivos que existen actualmente conectados a internet que tienen: contraseñas por default, bugs conocidos, etc. Y obtuvieron datos muy valiosos, me imagino que se enfocaron en los mas vendidos.

Explotar

Después escogido el target de dispositivos lo que hicieron fue explorar las vulnerabilidad para poder convertirlos en bots, es decir, consiguieron instalar cierto script en los dispositivos para poder controlarlos remotamente.

Automatizar

Está fue la parte mas compleja del tema, ya sabían qué dispositivos iban a infectar y cómo controlarlos de manera remota, ahora necesitaban infectar millones de dispositivos.

Actualmente existen herramientas de escaneo masivo públicas como lo son ZMap, MASSCAN, SHODAN, NETDB, etc. La diferencia es que ZMAP y MASSCAN son aplicaciones que descargas y ejecutas en una computadora, pero la velocidad con que realizan el escaneo depende de los recursos de la computadora donde lo estás ejecutando y de tu conexión de internet. En el caso de SHODAN y NETDB son aplicaciones web donde solo te permiten consultar los registros de los escaneos que ellos realizan.

Definitivamente alguien tuvo que programar un script para poder automatizar el proceso de infectar millones de dispositivos. El programador pudo escoger entre muchos lenguajes de programación para poder realizar esta tarea. Quizá Python por su facilidad y rapidez para poder controlar los procesos o hilos, quizá NodeJS, Ruby, etc. Realmente el código no es complejo para realizar esta tarea.

El programador que se encargó de realizar esta botnet tuvo la gentileza de liberar el código fuente, cualquier persona con una conexión a internet puede descargarlo y crear su propia botnet. Se llama Mirai, y su código fuente es libre para poder descargarlo, está escrito en el lenguaje C.

En tpx desarrollamos una herramienta para explotar de manera masiva el IoT, se llama FTT (Fuck The Things) y está desarrollada en Python, no ha sido liberado (ni pensamos hacerlo en un corto plazo), utiliza ZMAP para escanear millones de IP’s y permite la carga de payloads.

Esto quiere decir que solo necesitamos programar el payload para cada dispositivo vulnerable y podrías crear nuestra propia botnet en cuestión de minutos.

Esta herramienta ya se presentó en el DurivaCON (México) y en el DragonJAR (Colombia) mostrando el riesgo que existen en México con las gasolineras y con CFE. El riesgo es extremadamente grande, tan grande que si algún terrorista quisiera podría crear explosiones en cada gasolinera del país o dejar sin luz a una ciudad. Cómo se comenta en el articulo, el problema es de los fabricantes de dispositivos.

Probar

Después de tener infectados millones de dispositivos necesitaban realizar pruebas controladas, poder testear su herramienta quizá en un ambiente un poco mas controlado antes de lanzar un ataque tan grande como el que vimos y así fue. En los últimos meses se habían reportado ataques desde IoT pero en menor escala, algo que no llamara mucho la atención para poder afinar los engranes de la botnet (sabíamos que estaban puliendo el arma). Después de varios ataques muy pequeños, planearon el ataque mas grande de la historia.

¿Cómo detuvieron el ataque a Dyn?

Estamos casi seguros que DYN no detuvo el ataque, simplemente el ataque detuvo la herramienta. Las personas que planearon este ataque probaron su punto, mostraron al mundo su nueva arma y el alcance que tiene.

¿Cómo se pueden prevenir este tipo de ataques?

Lamentablemente no se puede, debido a la naturaleza del ataque no existe forma alguna de detenerlo, en muchas ocasiones se ha hablado que el eslabón mas débil son los servidores de DNS.

Un ataque de 620Gbps no se puede detener hoy en día, no existe forma, ya que las peticiones vienen de millones de dispositivos conectados a internet.

¿Vamos a ver más ataques de este tipo?

Claro que sí, esto fue solamente la punta del iceberg porque no existe forma de detener un ataque de esta magnitud y la peor noticia… que no se pueden corregir todos los bugs de los dispositivos conectados a internet (quizá algunos pero no todos), es decir, vamos a vivir una nueva era donde los ataques DDoS van a estar a la orden del dia.

¿Qué se debe de hacer?

La única solución a mediano plazo es que se cree un organismo o se extiendan las facultades de los que ya existen para regular los estándares de seguridad de los dispositivos que salen al mercado, es decir, una norma que obligue a las empresas a cubrir ciertos problemas de seguridad, por ejemplo, no usar contraseñas por default dejando del lado del consumidor final la responsabilidad de cambiarla.

¿De qué manera impacta a la sociedad este tipo de ataques?

Actualmente todas las personas dependemos de la tecnología y del uso del Internet, enfocándonos directamente México, un obrero recibe el pago de nómina a través de una cuenta de banco, un campesino depende de los apoyos del gobierno, los estudiantes de las becas, las escuelas de los sistemas de control de calificaciones, etc. Todos dependemos de la tecnología de forma directa o indirecta. Un ataque de este tipo podría detener la operación de grandes empresas que brindan servicios.

¿México está preparado para un ataque así?

Ningún país o empresa está preparada para un ataque como el que vimos, en México ya deberían de estar analizando el problema y espero que se les ocurra alguna manera de mitigarlo.

¿Cuál es el impacto de un ataqué como el que vimos?

Más grande de lo que muchos puedan imaginar, por ejemplo, si el ataque hubiera sido hacia México el día de hoy estaríamos en grandes problemas. Si hubieran atacado a algún banco en específico ninguna persona podría hacer retiros en cajeros, no podríamos conectarnos a nuestras bancas en línea, los sistemas de cobros, tarjetas vencidas, todo colapsaría. Definitivamente un ataque de este tipo puede desestabilizar económicamente a cualquier país si se lo proponen, el peso mexicano se devaluaría (mas de lo que ya está).

Pssst!

¿Necesitas saber si tu sistema es vulnerable? Confía en tpx , déjanos proteger tu empresa, no olvides contactarnos!ç