#KRACK: Nuevo Vector de ataque WiFi

Introducción.

Las redes inalámbricas nos han facilitado la vida en cuanto a confort para las conexiones, un factor muy importante es la seguridad y privacidad de estas, siendo que las redes inalámbricas son detectadas por cualquier dispositivo con una tarjeta wifi aun así este este en modo oculto.

Para inicios del año 2000, el cifrado WEP revoluciono la seguridad de las redes inalámbricas, mediante su combinación del algoritmo de cifrado RC4 y su verificación de redundancia cíclica para obtener seguridad e integridad en la clave de tráfico.

Pero esto no duro mucho, ya que aun teniendo un cifrado más grande esto no lo hizo mucho más seguro y surgieron herramientas cómo aircrack, con una docena de librerías que ayudaban a romper este cifrado.

Y así hay han surgido técnicas que han ayudado a obtener acceso a las redes, las cuales tienen cifrado WPA/2 sin romperla, entre algunas son: nombre del modem + ####hash (Default Router WPA Keys), SpeedTouch####, INFINITUM####, o cómo el caso de inalámbricas con WPS (Wi-Fi Protected Setup) activado.

KRACK ?.

Es el más reciente hit a WiFI, fue a finales de Julio del 2017, en el cual se encontró un gran fallo critico en el protocolo WPA2 (Wi-Fi Protected Access II) después de casi de una década, ha puesto en alerta a los millones de usuarios que usan WPA2, es decir un fallo que afecta al 95% de las personas que usan “internet Inalámbrico”.

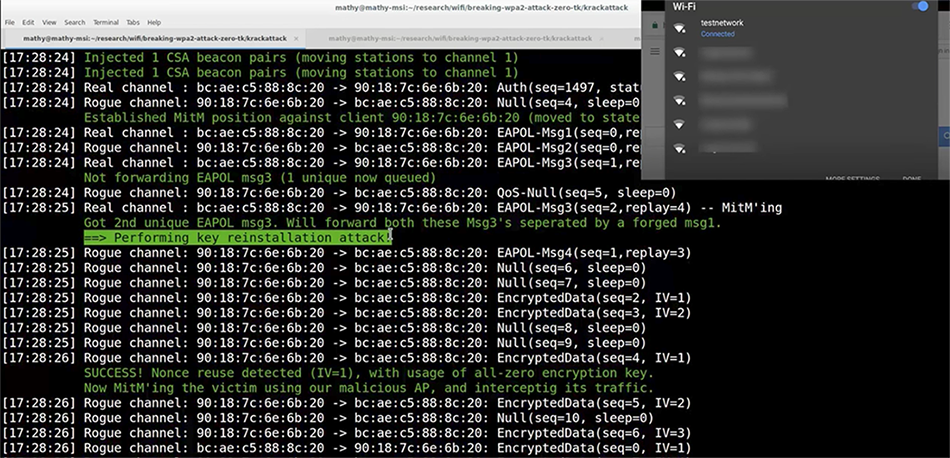

Los investigadores lo han llamado “ataque de reinstalación de clave” (Key Reinstallation Attacks ) krackattacks.com , este lanza múltiples mensajes para causar un fallo en la implementación de los protocolos de cifrado, aprovechando la creación del mismo SSID en el que la víctima se conecta llevándolo a un diferente canal.

* Ojo: Este ataque no te devuelve la contraseña del modem.

Resumen.

- Al principio del ataque se debe clonar la red, en un canal diferente el cual facilita el handshake, una vez que la víctima se conecta.

- Durante los intentos de conexión desde AP falso, mensajes especiales que hacen cambiar a la víctima a otro canal, esto permite la reinstalación de las llaves.

- Durante el ataque de intermediario (man-in-the-middle, MitM), del AP Falso y el AP Real se verifica que la víctima tenga conexión a internet.

- Durante el ataque se usa cómo herramienta

ssltrip, la cual quita la conexión https de los sitios mal configurados. - Se hace uso de un sniffer (teniendo en cuenta la instalación de la llave de cifrado all-zero)

¿Cómo puedo protegerme?.

De primera mano revisar si tu el fabricante del dispositivos de red que usas ha sacado un parche o actualización. Toma en cuenta el tiempo que se tardarán en actualizar la mayoría de los dispositivos de red, este puede ser hasta 1 año o 2 años !.

Asegura que las paginas donde navegas y brindas información confidencial cuenta con https://, en la barra de herramientas.

Cuenta con una app para instalar en tu smarthphone para escanear tu red personal, te recomendamos Fing – Network Tools, esta disponible para android y apple, esta herramienta te da mucha información de quien esta conectada a tu red y más datos.

Por el momento (18 de Octubre de 2017) el código fuente de KRACK no ha sido liberado.

¿Soy Vulnerable?

Se han liberado herramientas que te dirán si tu dispositivo de red es vulnerable puedes encontrar el código en git-hub para realizar una auditoría local a tus equipos: github.com/vanhoefm/krackattacks-test-ap-ft.