• Blog

CVE-2020–25213 ->Vulnerabilidad en WordPress afecta versiones menores a 6.9

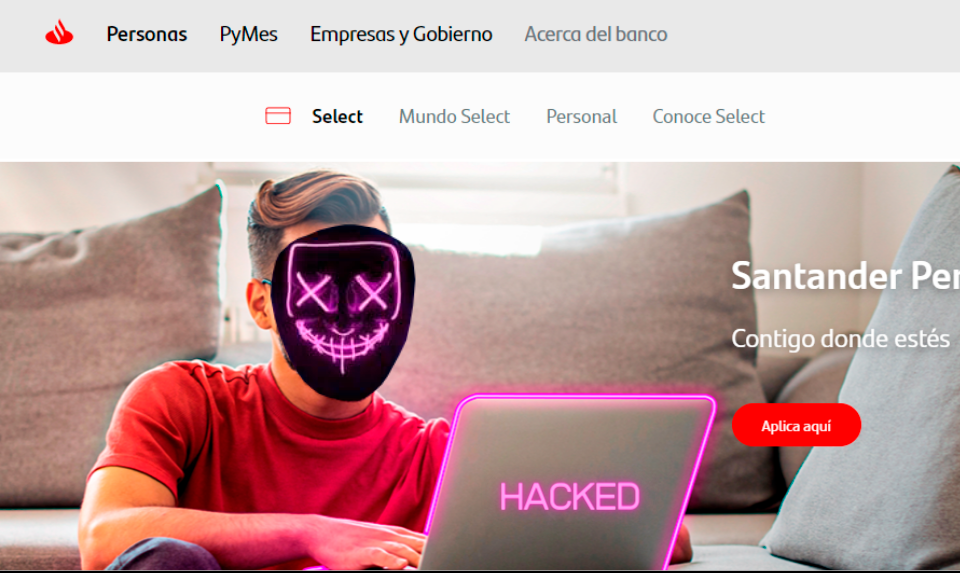

Fact-Finding -> ¡Supuesto Hackeo a Santander México!

Fact-Finding -> Analizando el hackeo a Condusef

Herramienta: Hashcat 6.0.0 descifrando contraseñas

Hashcat: La herramienta más poderosa en su nueva versión 6.0.0

FBI | CISA: TOP 10 de CVE más explotados.

Actualiza tu framework SaltStack!!

Warning⚠ : Vulnerabilidad en iOS permite el robo de mensajes