Ataques continuos que aprovechan las vulnerabilidades de Apache Log4j

Ataques continuos que aprovechan las vulnerabilidades de Apache Log4jshell

En las últimas semanas de diciembre, los intentos de explotación y las pruebas seguían siendo elevadas “, afirmó el Centro de inteligencia de amenazas de Microsoft (MSTIC) en una guía publicada a principios de esta semana.” La vulnerabilidad se agregó a su conjunto de herramientas de malware existente Y tácticas desde mineros de monedas hasta ataques prácticos con el teclado. ”

Apache Software Foundation reveló el 10 de diciembre de 2021 que la vulnerabilidad de ejecución remota de código (RCE) en Apache Log4Shell se ha convertido en un nuevo ataque ampliamente utilizado por varios actores de amenazas.

En las siguiente semanas, se expusieron otras cuatro debilidades de la utilidad: CVE-2021-45046, CVE-2021-45105, CVE-2021-4104 y CVE-2021-44832, que permiten a los ciberdelincuentes máquinas infectadas y lanzar una variedad de ataques en evolución, desde mineros hasta ransomware de criptomonedas.

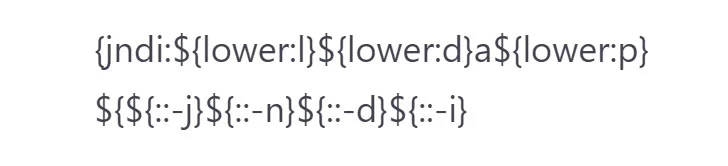

Aunque los intentos de escaneo no muestran signos de compromiso, se están haciendo esfuerzos para evadir la detección de coincidencia de cadenas ocultando solicitudes HTTP maliciosas, que están programadas para usar Log4Shell para generar registros de solicitudes web que usan JNDI para realizar solicitudes al sitio del atacante controlado.

Microsoft declaró que ha observado “una rápida absorción de vulnerabilidades en bots existentes como Mirai, actividades existentes de implementación de mineros de criptomonedas contra sistemas Elasticsearch vulnerables y actividades de implementación de tsunamis de puerta trasera en sistemas Linux”.

La vulnerabilidad Log4Shell también se ha utilizado para eliminar otros kits de herramientas de acceso remoto y shells inversos, como Meterpreter, Bladabindi (también conocido como NjRAT) y HabitsRAT. MSTIC señaló: “En este momento, los clientes deben asumir que la amplia disponibilidad de códigos de explotación y funciones de escaneo representa un peligro real para su entorno”. “Porque la cantidad de software y servicios afectados es grande y la velocidad de actualización es relativamente rápida, se espera que se arregle. La cola es muy larga, lo que requiere un seguimiento continuo y sostenible “.