Nuevas vulnerabilidades en las redes celulares

Nuevas vulnerabilidades en las redes celulares

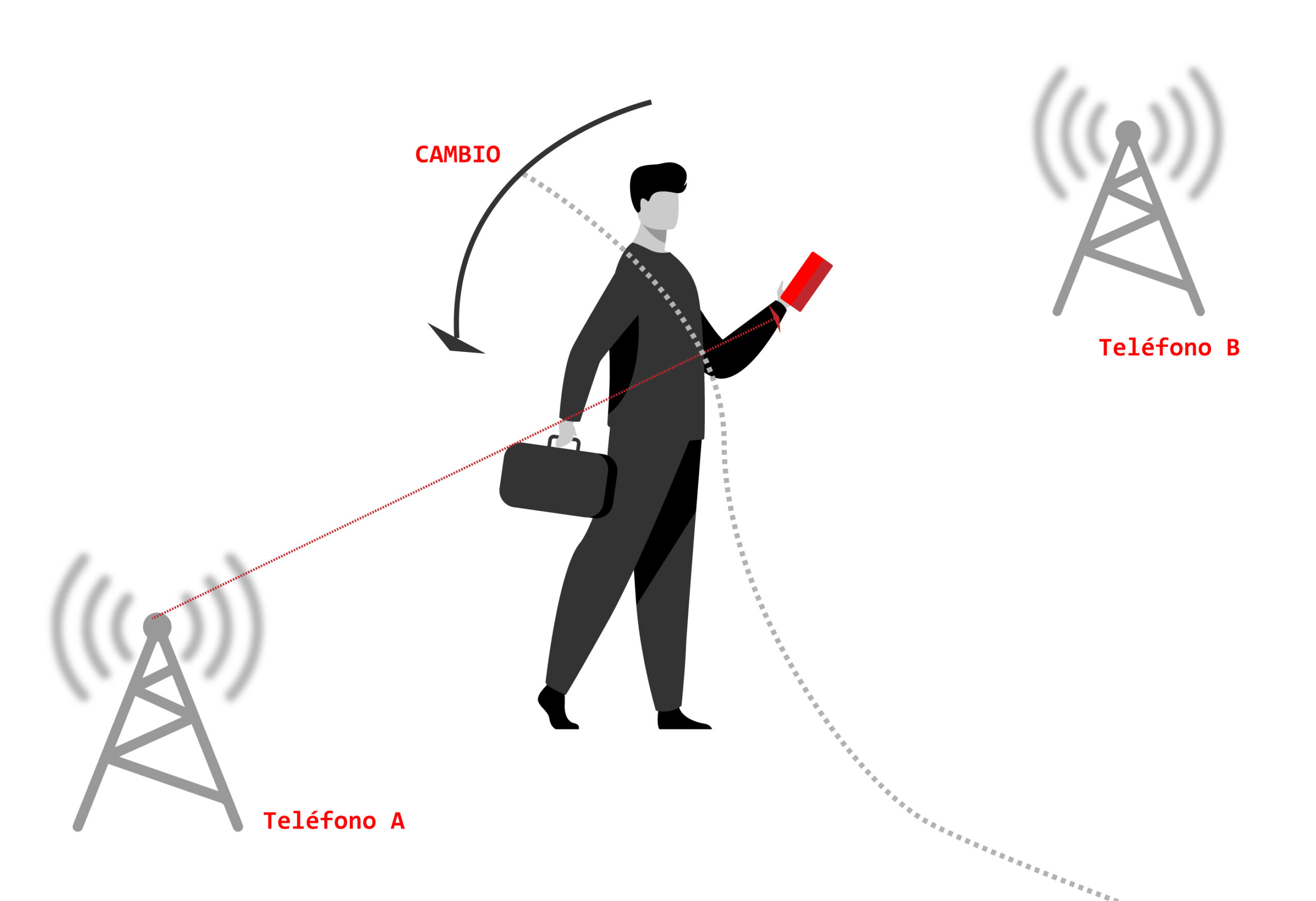

La gestión de la movilidad en las redes celulares desempeña un papel importante a la hora de preservar los servicios móviles con una latencia mínima mientras un usuario se desplaza. Para apoyar esta funcionalidad esencial, las redes celulares se basan en el procedimiento de handover. En la mayoría de los casos, el equipo de usuario proporciona mediciones de señal a la red a través de reportes para facilitar el handover cuando una estación base es más adecuada.

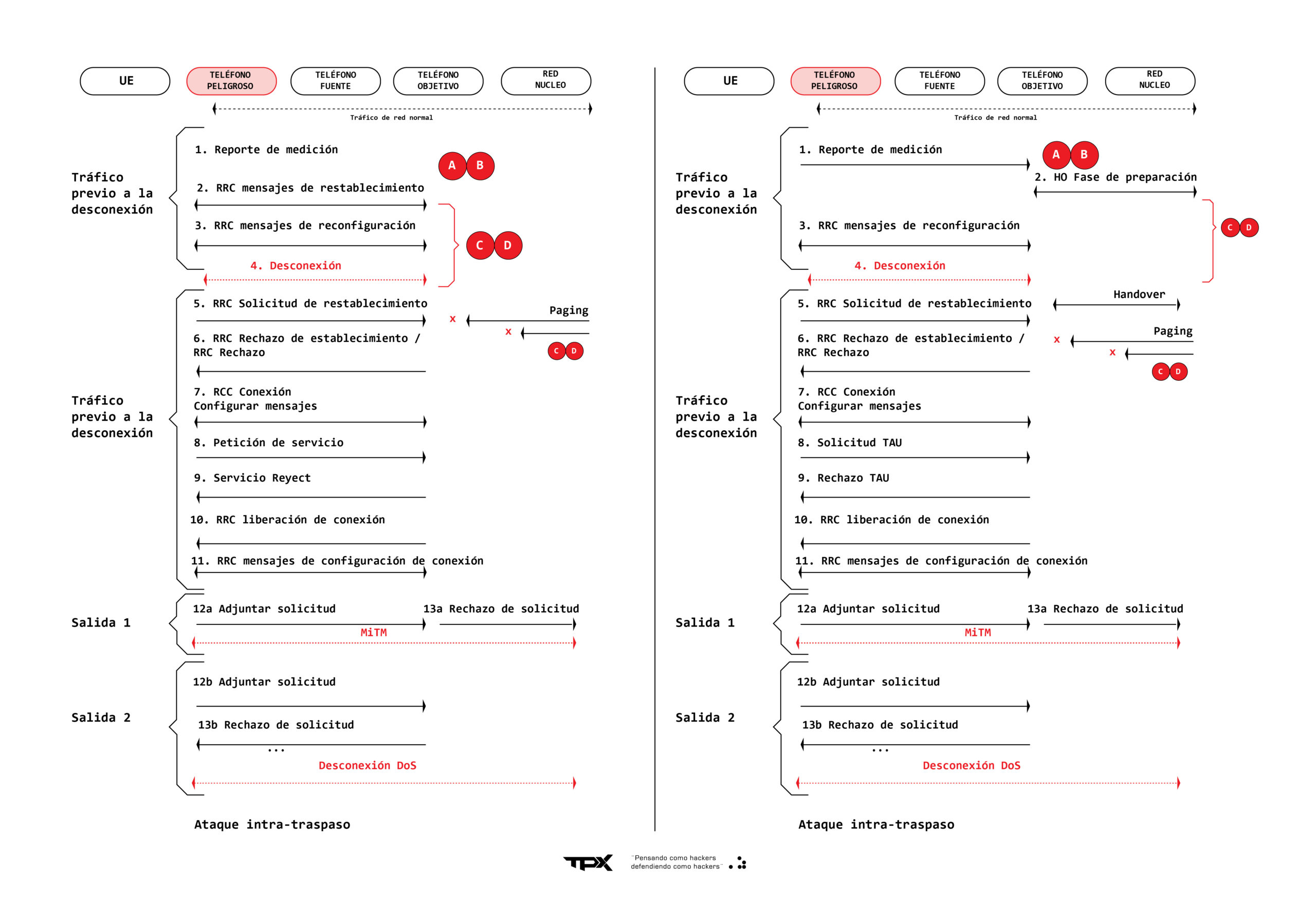

Se han descubierto vulnerabilidades de seguridad durante el proceso de handover. Esta permite iniciar ataques de denegación de servicio (DoS) y man-in-the-middle (MitM).

“Estas vulnerabilidades en el procedimiento de handover no se limitan a un solo caso de traspaso, sino que afectan a todos los diferentes casos y escenarios de traspaso que se basan en informes de medición no verificados y umbrales de intensidad de señal”, mencionan los investigadores Evangelos Bitsikas y Christina Pöpper de la Universidad de Nueva York en Abu Dhabi.

Ejecución de como conectar dispositivo a estación falsa

El punto de partida del ataque es la etapa de exploración en la cual un atacante utiliza un teléfono inteligente para recopilar datos de estaciones legítimas cercanas y luego usa esta información para configurar estaciones base maliciosas que pretenden ser estaciones de celulares reales.

Al utilizar los mensajes del MASTER INFORMATION BLOCK (MIB) y del system information block (SIB), el dispositivo de la víctima se ve obligado a conectarse al sitio equivocado. Esta información permite que el teléfono se conecte a la red con una intensidad de señal superior a la transmitida por el anfitrión.

Al engañar al UE para que se conecte a una estación impostora y obligar al dispositivo a informar resultados de medición incorrectos a la red, el objetivo es desencadenar un evento de traspaso y explotar las vulnerabilidades de seguridad en el proceso para causar DoS, ataques man-in-the-middle y fuga de información, afectando a los usuarios y operadores. Esto no solo dañará la privacidad de los usuarios, sino que también pondrá en riesgo la disponibilidad del servicio.

Se identificaron brechas de seguridad en el proceso de transferencia:

- Mensajes de difusión no seguros (MIB, SIB)

- Informes de medición no probados

- Falta validación cruzada en la fase preparatoria

- Inicio del canal de acceso aleatorio (RACH) sin verificación

- Falta el mecanismo de recuperación y

- Difícil diferenciación entre fallos de red y ataques