Errores de WiFi, los chips Bluetooth permiten robo de datos

Errores de WiFi, los chips Bluetooth permiten robo de datos

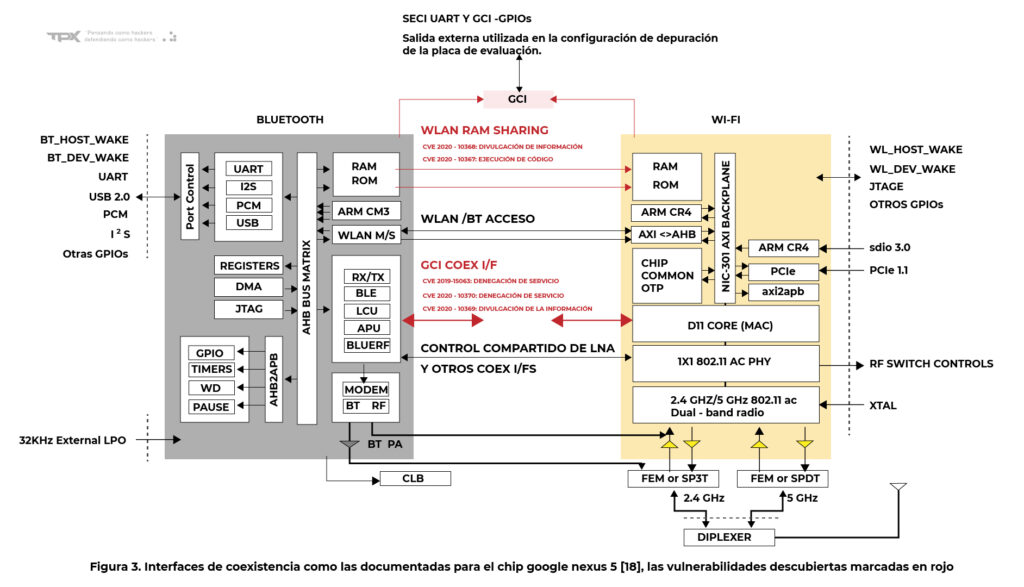

El SoC(System on a chip) de los dispositivos electrónicos de consumo modernos (como los teléfonos inteligentes) tiene componentes separados de Bluetooth, WiFi y LTE, cada uno con su propia implementación de seguridad dedicada.

Sin embargo, estos componentes a menudo comparten los mismos recursos, como antenas o espectro inalámbrico.

Este recurso compartido tiene como objetivo hacer que los SoC sean más eficientes energéticamente y proporcionarles un mayor rendimiento de comunicación y baja latencia. Estos recursos compartidos se pueden utilizar como puentes para lanzar ataques de escalada de privilegios laterales a través de los límites de los chips inalámbricos.

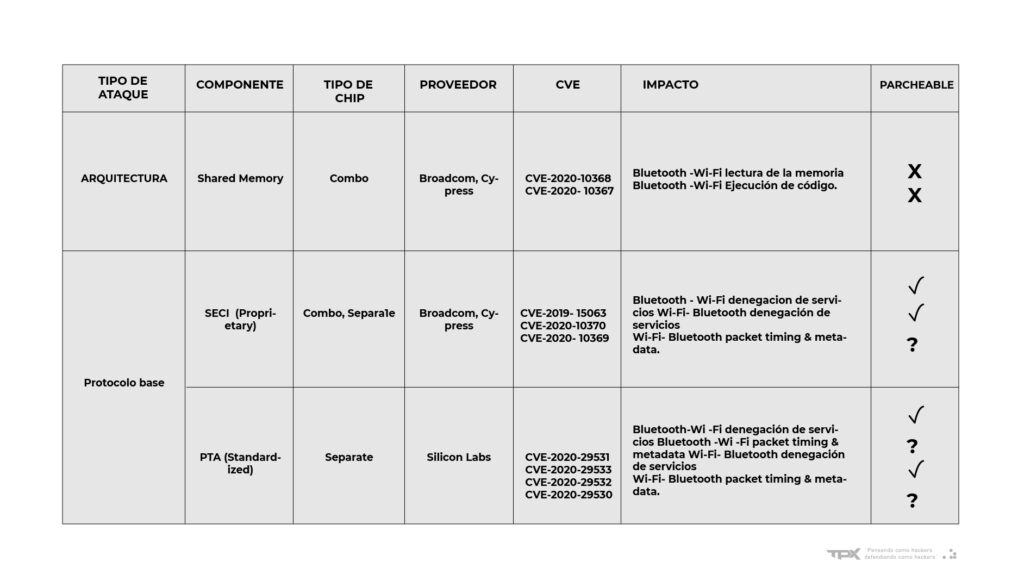

El impacto de estos ataques incluye la ejecución de código, lecturas de memoria y denegación de servicio.

Fallas en la arquitectura y el protocolo

Para aprovechar estas vulnerabilidades, primero debe realizar la ejecución del código en el chip Bluetooth o WiFi.

Al implementar la ejecución de código en el chip, pueden usar recursos de memoria compartida para realizar ataques laterales en otros chips del dispositivo, así como denegación de servicio OTA (por aire), ejecución de código, extraer contraseñas de red y leer chips de Broadcom.

Estas vulnerabilidades se les asignaron las siguientes CVE:

- CVE-2020-10368: fuga de datos no cifrados de WiFi (arquitectura)

- CVE-2020-10367: ejecución de código Wi-Fi (arquitectura)

- CVE- 2019-15063: denegación de servicio de Wi-Fi (protocolo)

- CVE-2020-10370: Denegación de servicio de Bluetooth (protocolo)

- CVE-2020-10369: fuga de datos de Bluetooth (protocolo)

- CVE-2020-29531: denegación de servicio WiFi (protocolo)

- CVE-2020-29533: fuga de datos WiFi (protocolo)

- CVE-2020-29532: Denegación de servicio de Bluetooth (protocolo)

- CVE-2020-29530: fuga de datos de Bluetooth (protocolo)

Las fallas antiguas solo se pueden reparar mediante nuevas revisiones de hardware, por lo que las actualizaciones de firmware no pueden corregir todos los problemas de seguridad identificados.

Impacto y remediación

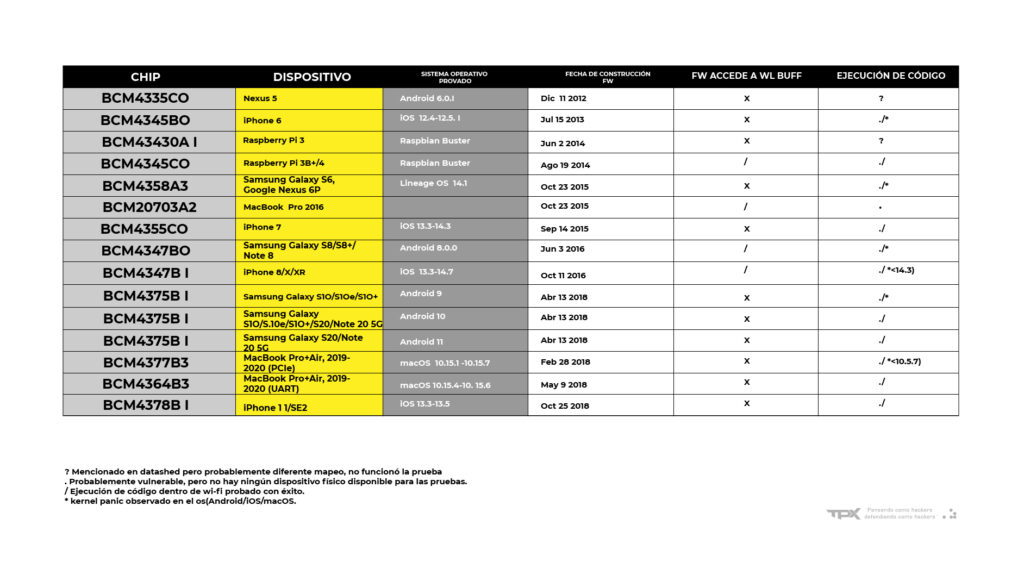

Se examinaron los chips fabricados por Broadcom, Silicon Labs y Cypress, que se encuentran dentro de miles de millones de dispositivos electrónicos.

Cypress lanzó algunas correcciones en junio de 2020 y actualizó el estado en octubre de la

siguiente manera:

- Afirman que la función de RAM compartida que provoca la ejecución de código solo ha sido “habilitada por herramientas de desarrollo para probar plataformas de teléfonos móviles”. Planean eliminar el soporte de pila para esto en el futuro.

- La fuga de información sobre las pulsaciones de teclas se ha resuelto sin un parche porque “los paquetes de teclado se pueden identificar a través de otros medios”.

- La resistencia al DoS aún no se ha resuelto, pero está en desarrollo. Para ello, “Cypress planea implementar una función de monitorización en las pilas de WiFi y Bluetooth para permitir una respuesta del sistema a patrones de tráfico anormales”.

Technical University of Darmstadt, Secure Mobile Networking ,LabUniversity of Brescia, CNIT.(2021). https://arxiv.org/pdf/2112.05719.pdf