#WannaCry: ¿Qué es y cómo afecta a México?

Este Articulo es solo para usuarios con el servicio CyberSecurity Support, se ha liberado una parte del contenido que puede ser publica..

…

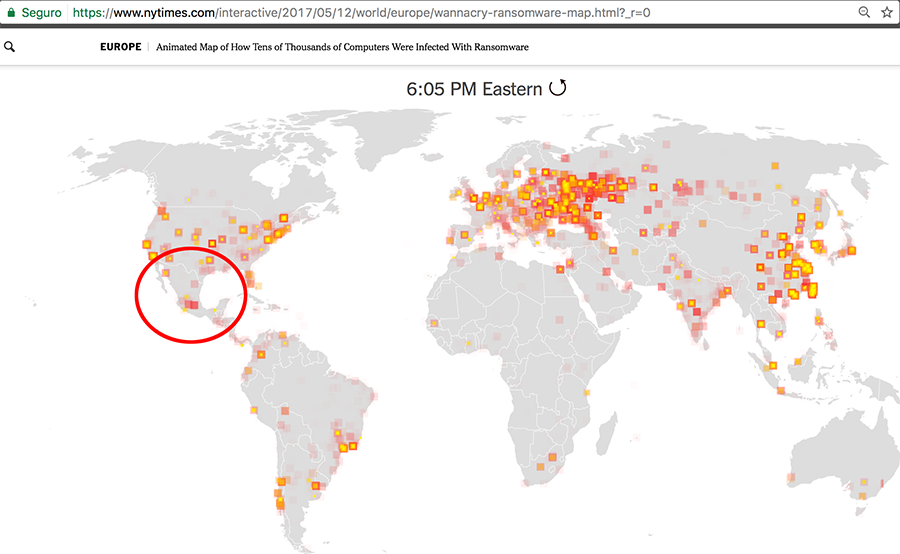

A Inicios del mes de mayo del 2017, grandes empresas en Europa sufrieron ataques mediante un ransomware sofisticado el cual llego a infectar más de 75,000 empresas en más de 99 países.

El ataque más sonado fue directo a la Intranet de la empresa Telefonica en España, así como los sistemas de salud británicos dejando a los hospitales del NHS de Reino Unido sin sistemas para operar.

WannaCry es un potente ransomware que infecta a sistemas operativos Windows, existe una gran polémica sobre las técnicas de infección a los equipos ya que el malware hace uso de EternalBlue la cual es una de las herramientas que el grupo de hackers Shadow Brokers ha liberado en uno de los leaks a la NSA, Microsoft libero un parche el 14 Marzo 2017 (MS17-010), en el cual solventa el ataque hacia SMB en los equipos Windows, Microsoft informo sobre este update para ser instalado lo más pronto posible.

¿Técnicamente qué hace EternalBlue y qué equipos afecta?

Esta herramienta o ciber arma desarrollada por la NSA fue una de tantas herramientas de hacking o ciber armas, robadas por el grupo de hackers “The Shadow Brokers” las cuales las hicieron publicas con todo y código fuente en una serie de leaks, tpx comento sobre este leak en el canal de seguridad que se tiene en telegram [ https://t.me/tpxSecurity ] dando seguimiento a cada una de estas herramientas, las cuales contienen vectores de ataques no conocidos (0days) que permiten vulnerar una serie de sistemas operativos y que se encuentran en uso a nivel de producción en millones de empresas alrededor del mundo.

En este caso EternalBlue, lo que hace es obtener acceso a una maquina con windows mediante una serie de vulnerabilidades de SMB, e instalar un backdor (puerta trasera) la cual te permitirá accesar a ella, la herramienta lo hace tan simple que tan solo con poner la dirección IP y si esta es vulnerable permite el control del equipo, pero no viene sola existe un combo llamada eternalBlue & DoublePulsar, esta otra herramienta aprovecha el backdoor que eternalBlue deja en el equipo windows para inyectar un DLL y así logra entrar a la maquina con privilegios SYSTEM y comprometer un equipo con solo conocer su dirección IP.

Los sistemas operativos vulnerables, que Microsoft reconoce en el MS17-010 son los siguientes :

- Windows Vista Service Pack 2

- Windows Vista x64 Edition Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 for Itanium-based Systems Service Pack 2

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for Itanium-based Systems Service Pack 1

- Windows 8.1 for 32-bit Systems

- Windows 8.1 for x64-based Systems

- Windows Server 2012

- Windows Server 2012 R2

- Windows RT 8.1

- Windows 10 for 32-bit Systems

- Windows 10 for x64-based Systems

- Windows 10 Version 1511 for 32-bit Systems

- Windows 10 Version 1511 for x64-based Systems

- Windows 10 Version 1607 for 32-bit Systems

- Windows 10 Version 1607 for x64-based Systems

- Windows Server 2016 for x64-based Systems

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016 for x64-based Systems

Esta es una de todas las herramientas que se tienen públicamente después del robo del grupo de hackers y pueden ser usadas por cibercriminales, entre las más populares:

- Microsoft Windows SMBv3 Remote Code Execution – – Shadow Brokers (ETERNALSYNERGY) MS17-010

- Microsoft Windows Remote Privilege Escalation – Shadow Brokers (ETERNALROMANCE) MS17-010

- Microsoft Windows SMBv1 and NBT Remote Code Execution – Shadow Brokers (ETERNALBLUE) MS17-010

- Microsoft Windows SMBv1 Remote Code Execution – Shadow Brokers (ETERNALCHAMPION) CVE-2017-0146 & CVE-2017-0147

- IBM Lotus Domino Remote Code Execution – Shadow Brokers (EWORKFRENZY)

- Microsoft Internet Information Services 6.0 Buffer Overflow Vulnerability – Shadow Brokers (EXPLODINGCAN)

¿Que ha pasado en México ?

El equipo de tpx se ha dedicado a investigar lo que ha ocurrido en México y principalmente el estado de Aguascalientes que es donde las oficinas centrales residen, desde el ataque de Telefonica en España, la propagación de este poderoso ransomware a nivel mundial fue extremadamente rápida.

Durante los primeros días de la propagación de de este ciber ataque en México fueron descartados por la policía federal en México.

Mientras tanto las investigaciones en ese momento decían lo contrario:

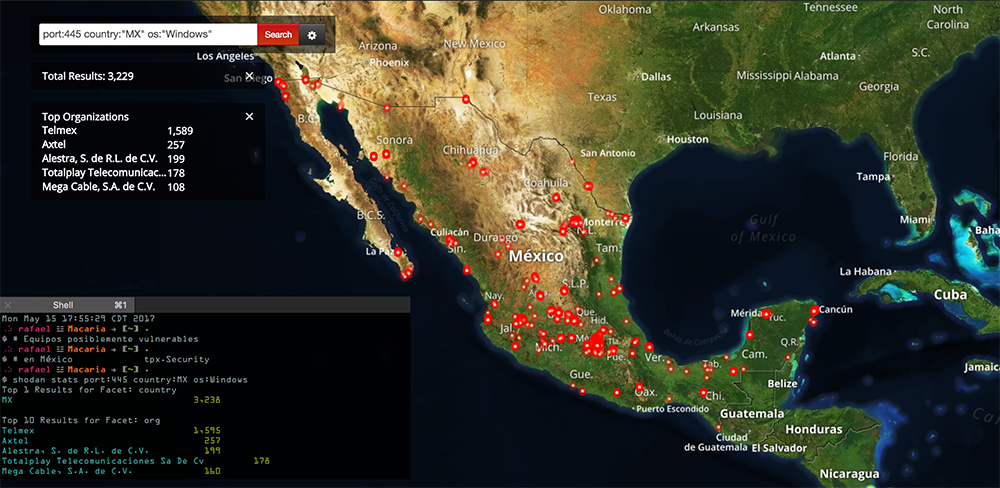

Hasta el momento a 3 días después (15/Mayo/2017) de la noticia de este ransomware, podemos observar mediante una búsqueda con shodan que existen por lo menos 3,000 equipos que pueden ser víctimas de estos ataques de forma remota o ya sea mediante una infección accidental, de las cuales:

Top 5 Ciudades

- Mexico

- Monterrey

- Garza García

- Guadalajara

- Coyoacan

Top 5 Proveedores de Internet / Empresas

- Telmex

- Axtel

- Alestra, S. de R.L. de C.V.

- Totalplay Telecomunicaciones Sa De Cv

- Mega Cable, S.A. de C.V.

Top 5 Sistemas Operativos

- Windows Server 2012 R2 Standard 9600

- Windows Server 2008 R2 Standard 7601 Service Pack 1

- Windows 7 or 8

- Windows Server 2012 Standard 9200

- Windows Server 2008 R2 Enterprise 7601 Service Pack 1

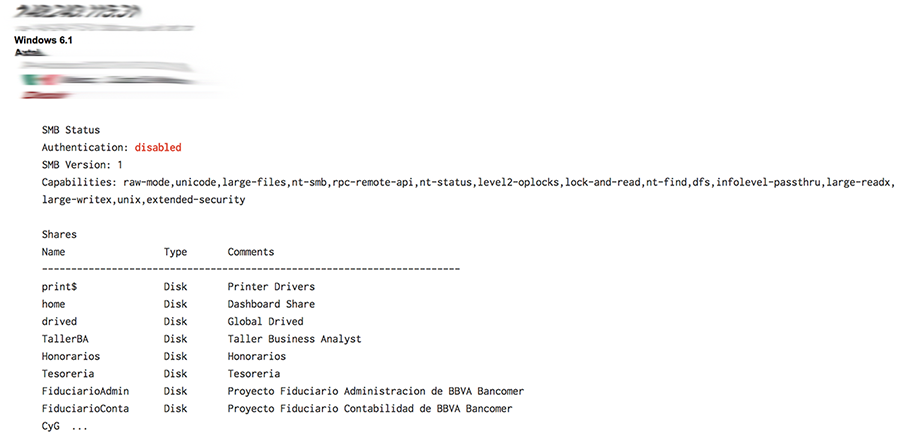

Lamentablemente durante este escaneo se detectaron más de 700 equipos sin autenticación para el protocolo SMB, facilitando el ataque a este tipo de ransomware, aun así, si las herramientas que el grupo de hackers The Shadow Brokers ha liberado facilitan a los cibercriminales obtener acceso y su clara propagación entre todos los equipos.

Top 5 Ciudades sin autenticación

- Mexico

- Monterrey

- Coyoacan

- Guadalajara

- Puebla

Top 5 Proveedores de Internet / Empresas sin autenticación

- Telmex

- Axtel

- Totalplay Telecomunicaciones Sa De Cv

- Mega Cable, S.A. de C.V.

- Universidad Nacional Autonoma de Mexico

Top 5 Sistemas Operativos sin autenticación

- Windows 7 or 8

- Windows 6.1

- Windows Server 2012 R2 Standard 9600

- Windows Server 2008 R2 Standard 7601 Service Pack 1

- Windows 7 Professional 7601 Service Pack 1

Cómo vemos algunos equipos pertenecen a Instituciones educativas, empresas dedicadas al petróleo, energía entre otros, lo más notable fue algunas instituciones Bancarias que resaltaron:

La propagación del ransomware se debe al escaneo que hace después de ser instalado, este detecta si uno o más equipos son vulnerables y los infecta.

En los laboratorios de tpx con sede en Aguascalientes, también se han realizado búsquedas de lo que ha afectado en la ciudad que residimos, se encontraron de forma directa universidades, así cómo empresas industriales con rastros de este malware.

Uno de los casos que más nos llamo la atención es la parte de la empresa Gas Fenosa, una empresa con infraestructura en Europa, la cual tiene sedes en distintas partes del mundo, esto ha frenado los pagos y reconexiones en la ciudad…

[ Termina información publica, información solo para usuarios con membresía en tpx ]

.

.

¿Qué puedo hacer para proteger mi ecosistema tecnológico para este Ransomware?

De primera mano, si no ocupas el servicio de smb, este puede ser …

.[ Termina información publica, información solo para usuarios con membresía en tpx ]

.